Le site Anyva La gestion des vulnérabilités fait partie intégrante de l'approche globale de la protection et de la sécurité des données conformément au règlement général sur la protection des données (RGPD). Elle vous aide à vous acquitter de votre obligation de mettre en œuvre des mesures techniques et organisationnelles appropriées, telles que celles prévues notamment par Art. 24, 25, 32 et 35 RGPD être exigé.

Conformément à Art. 24 RGPD il incombe au responsable de garantir le respect des prescriptions en matière de protection des données par des processus internes efficaces. La gestion des vulnérabilités y contribue, en identifiant, évaluant et documentant systématiquement les faiblesses des systèmes informatiques, des processus et des mesures de protection. Cela permet une surveillance démontrable et continue des risques.

En accord avec Art. 25 RGPD („Protection des données par la conception technique et par des paramètres par défaut respectueux de la vie privée“) permet à Anyva de détection et traitement préventifs des points faibles dès la conception, la planification et le déploiement des processus et des systèmes de traitement des données.

Art. 32 RGPD exige que la sécurité du traitement soit garantie, notamment en termes de confidentialité, d'intégrité et de disponibilité. Anyva répond à cette exigence par un une gestion des vulnérabilités à plusieurs niveaux, prenant en compte les vecteurs d'attaque techniques (par exemple par des CVE) ainsi que les déficits organisationnels (par exemple l'absence de contrôles d'accès ou des responsabilités mal définies).

Dans le cadre de Art. 35 RGPD (analyse d'impact sur la protection des données), Anyva montre sa force particulière : Les vulnérabilités non traitées qui affectent les exigences pertinentes en matière de protection des données sont prises en compte de manière automatisée dans l'évaluation du risque résiduel d'une activité de traitement. Il en résulte une image dynamique des risques qui reflète les menaces actuelles au plus près de la réalité - sans effort de documentation supplémentaire.

Anyva utilise pour cela une combinaison intelligente de Lien entre les actifs, contrôle CVE automatisé, modules d'exigences compréhensibles et suivi des mesures avec contrôle d'efficacité. Cette architecture permet aux responsables de mettre en œuvre la protection des données et la sécurité de l'information non seulement en conformité avec la législation, mais aussi de manière efficace et évolutive, de la petite organisation à la multinationale.

Points faibles sont les failles de sécurité connues ou potentielles dans les systèmes techniques, les processus organisationnels ou les processus comportementaux, susceptibles de porter atteinte à la confidentialité, à l'intégrité ou à la disponibilité de données à caractère personnel ou d'autres données sensibles.

Dans Anyva, les points faibles sont divisés en :

| Type | Description |

|---|---|

| Faiblesses techniques | Erreurs ou configurations dans les composants matériels et logiciels, par exemple versions logicielles obsolètes, ports ouverts, failles de sécurité non corrigées (par exemple CVE). |

| Faiblesses organisationnelles | absence ou insuffisance de politiques, de processus ou de contrôles, par exemple absence de concepts d'accès, responsabilités peu claires ou absence de formation. |

| Points faibles du processus | des lacunes dans les processus ou les méthodes de travail, par exemple l'absence de protocole lors de la transmission de données, des ruptures de médias, ou l'absence de processus de validation. |

| Vulnérabilités physiques | les risques liés à l'espace ou à l'infrastructure, par exemple des salles de serveurs non sécurisées, une protection insuffisante contre les incendies ou l'absence de contrôle d'accès. |

| Faiblesses comportementales | la vulnérabilité aux erreurs dues au comportement humain, par exemple l'ingénierie sociale, l'utilisation négligente des mots de passe ou les tentatives d'hameçonnage non détectées. |

Un point faible devient pertinent dans Anyva lorsque :

elle a un objectif défini Objectif de protection (confidentialité, intégrité, disponibilité, transparence, interopérabilité, non-connectivité, etc.) sont menacées,

absence ou insuffisance de mesures de protection existent,

et/ou les actifs, processus ou activités de traitement pertinents sont concernés.

Alors que les vulnérabilités organisationnelles, procédurales, physiques et comportementales peuvent être identifiées et traitées (atténuées) dans le cadre de la détermination des risques par l'examen des modules d'exigences et des processus de vérification réguliers (PDCA), les vulnérabilités techniques ont un caractère dynamique, en temps réel. Il est donc essentiel d'identifier le plus rapidement possible, et de préférence immédiatement, les nouveaux points faibles et vulnérabilités des systèmes techniques utilisés et d'organiser des processus pour les traiter en priorité en fonction de leur criticité.

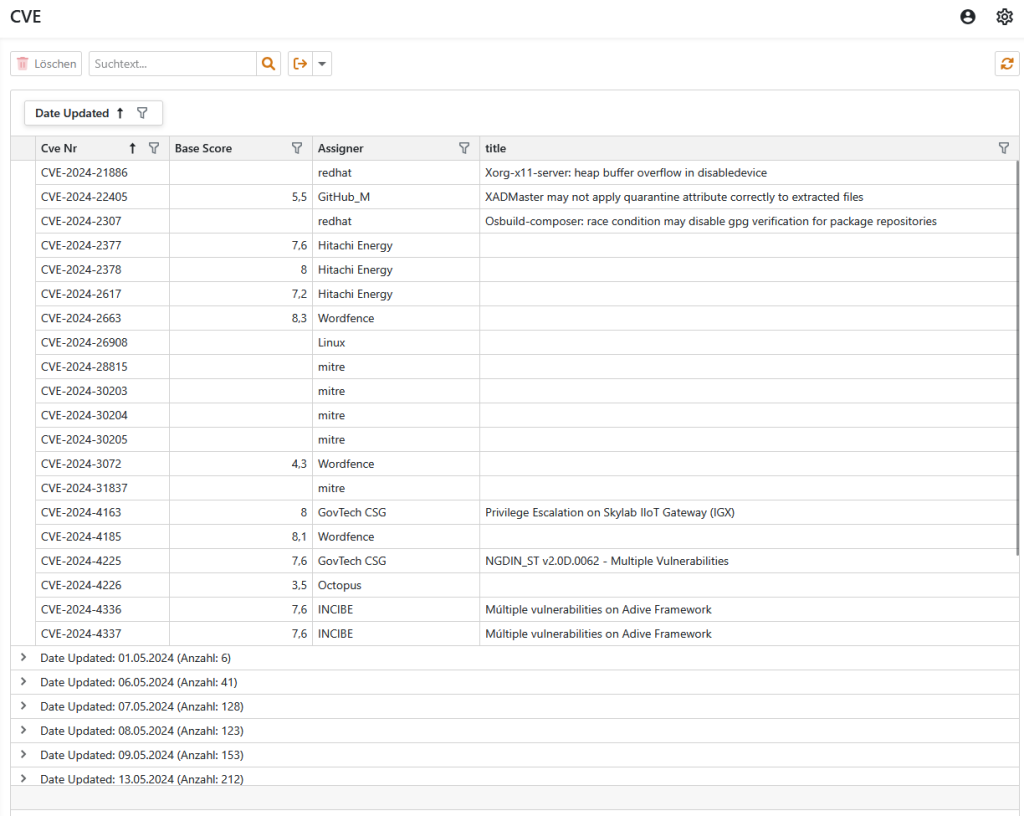

Anyva vérifie les Base de données MITRE CVE recherche toutes les heures les nouvelles entrées, les télécharge dans la base de données locale et vérifie la pertinence des entrées par rapport aux actifs de la base de données d'actifs locale.

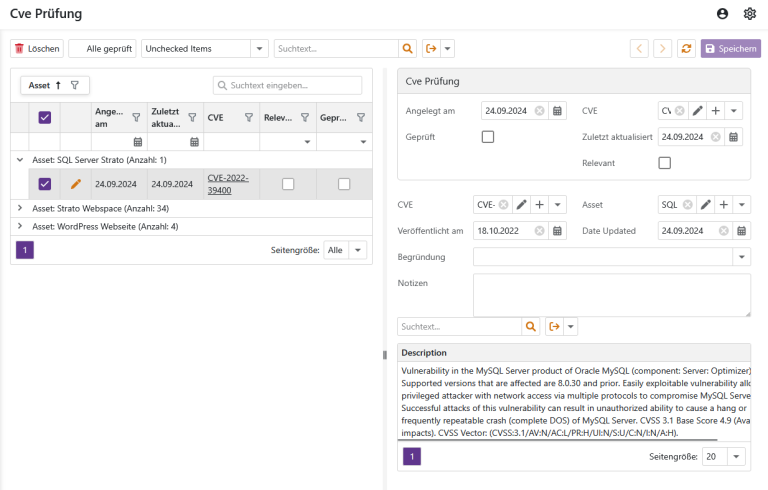

Si Anyva détecte qu'une entrée CVE peut être pertinente pour un asset déployé, une vérification est lancée. Chaque actif contient une „liste de notification“ avec les personnes qui seront informées dans un tel cas. Pour réduire le nombre de FALSE POSITIVES, Anyva utilise des fonctions d'intelligence artificielle.

Si une vulnérabilité trouvée est identifiée automatiquement ou manuellement comme „pertinente“, elle est automatiquement attribuée à l'actif concerné et marquée comme „ouverte“. Le responsable de l'actif est averti par e-mail.

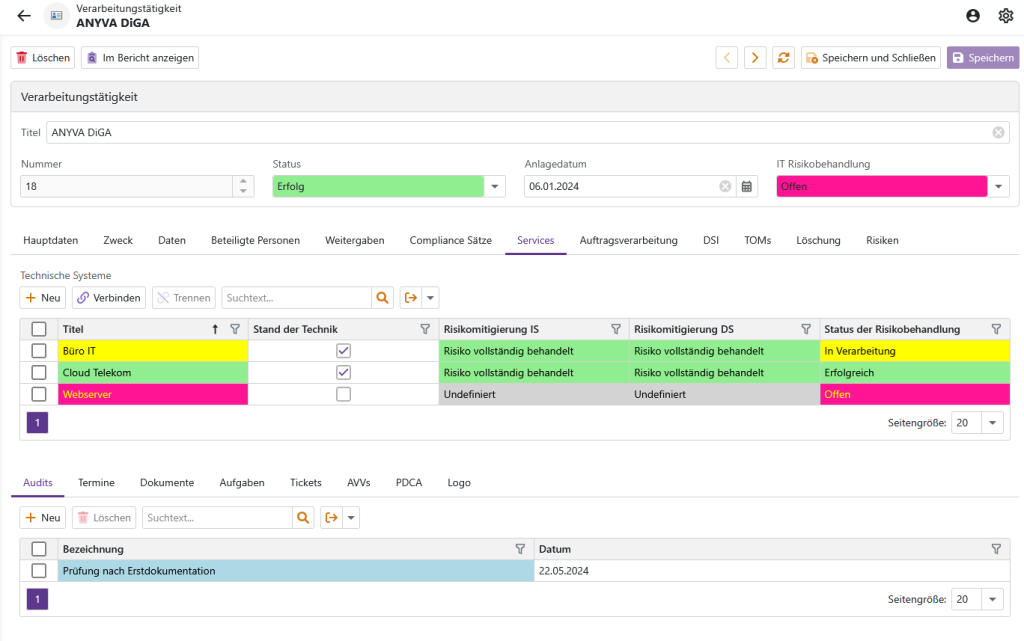

Étant donné que toutes les activités de traitement et les évaluations d'impact sur la protection des données „savent“ quels actifs sont utilisés dans leur propre contexte, elles aussi reçoivent désormais immédiatement des informations sur le fait que l'état de l'art pourrait ne plus être respecté. Les procédures „héritent“ du statut de risque de l'actif déployé qui présente le risque le plus élevé.