Den Anyva Sårbarhetshantering är en integrerad del av det omfattande dataskydds- och säkerhetskonceptet i enlighet med den allmänna dataskyddsförordningen (GDPR). Den hjälper dig att uppfylla din skyldighet att genomföra lämpliga tekniska och organisatoriska åtgärder, som beskrivs i synnerhet i Artikel 24, 25, 32 och 35 i GDPR krävs.

Enligt uppgift från Artikel 24 i GDPR Det är den personuppgiftsansvariges ansvar att säkerställa att kraven på dataskydd efterlevs genom effektiva interna processer. Sårbarhetshantering bidrar till detta, genom att systematiskt identifiera, utvärdera och dokumentera svagheter i IT-system, processer och skyddsåtgärder. Detta möjliggör en verifierbar och kontinuerlig riskövervakning.

I linje med Artikel 25 i GDPR („Dataskydd genom teknisk design och genom dataskyddsvänliga standardinställningar“) gör det möjligt för Anyva att Förebyggande upptäckt och behandling av svaga punkter redan under utformning, planering och genomförande processer och system för databehandling.

Artikel 32 i GDPR kräver att säkerheten för behandlingen garanteras, särskilt med avseende på konfidentialitet, integritet och tillgänglighet. Anyva uppfyller detta krav genom en Sårbarhetshantering på flera nivåer som tar hänsyn till både tekniska attackvektorer (t.ex. genom CVE:er) och organisatoriska brister (t.ex. avsaknad av åtkomstkontroll eller oklara ansvarsområden).

Inom ramen för Artikel 35 i GDPR (konsekvensbedömning avseende dataskydd) är där Anyva visar sin särskilda styrka: Obehandlade sårbarheter som påverkar relevanta dataskyddskrav ingår automatiskt i bedömningen av den återstående risken för en behandlingsaktivitet. Detta skapar en dynamisk riskbild som på ett realistiskt sätt beskriver aktuella hot - utan ytterligare dokumentationsarbete.

Anyva använder en intelligent kombination av Asset Linking, automatiserad CVE-kontroll, begripliga kravmoduler och åtgärdsspårning med effektivitetskontroll. Denna arkitektur gör det möjligt för de ansvariga att genomföra dataskydd och informationssäkerhet inte bara i enlighet med lagen, utan också effektivt och skalbart - från små organisationer till stora företag.

Svaga punkter är Kända eller potentiella säkerhetsbrister i tekniska system, organisatoriska rutiner eller beteenderelaterade processer, som kan äventyra sekretessen, integriteten eller tillgängligheten för personuppgifter eller andra känsliga uppgifter.

I Anyva kategoriseras sårbarheter i följande kategorier:

| Typ | Beskrivning av |

|---|---|

| Tekniska svagheter | Fel eller konfigurationer i hårdvaru- och mjukvarukomponenter, t.ex. föråldrade programvaruversioner, öppna portar, ej åtgärdade säkerhetsproblem (t.ex. CVE:er). |

| Organisatoriska svagheter | Saknade eller otillräckliga riktlinjer, processer eller kontroller, t.ex. avsaknad av åtkomstkoncept, oklara ansvarsområden eller ingen utbildning. |

| Processrelaterade svagheter | Brister i processer eller arbetsmetoder, t.ex. ingen loggning av dataöverföring, medieavbrott eller avsaknad av godkännandeprocesser. |

| Fysiska sårbarheter | Risker på grund av rumsliga eller infrastrukturella förhållanden, t.ex. oskyddade serverrum, otillräckligt brandskydd eller avsaknad av åtkomstkontroll. |

| Beteendemässiga svagheter | Känslighet för fel som beror på mänskligt beteende, t.ex. social ingenjörskonst, slarvig hantering av lösenord eller oidentifierade nätfiskeförsök. |

En sårbarhet blir relevant i Anyva när:

de har en definierad Mål för skydd (konfidentialitet, integritet, tillgänglighet, öppenhet, möjlighet att ingripa, icke-länkbarhet etc.) äventyras,

Inga eller otillräckliga skyddsåtgärder existera,

och/eller relevanta tillgångar, processer eller behandlingsaktiviteter påverkas.

Medan organisatoriska, procedurmässiga, fysiska och beteendemässiga sårbarheter kan identifieras och hanteras (mildras) som en del av riskbedömningen genom att kontrollera kravmodulerna och regelbundna granskningsprocesser (PDCA), har tekniska sårbarheter en dynamisk realtidskaraktär. Det är därför viktigt att så snabbt som möjligt, helst omedelbart, identifiera nyupptäckta svagheter och sårbarheter i de tekniska system som används och att organisera processer för att prioritera dem beroende på hur kritiska de är.

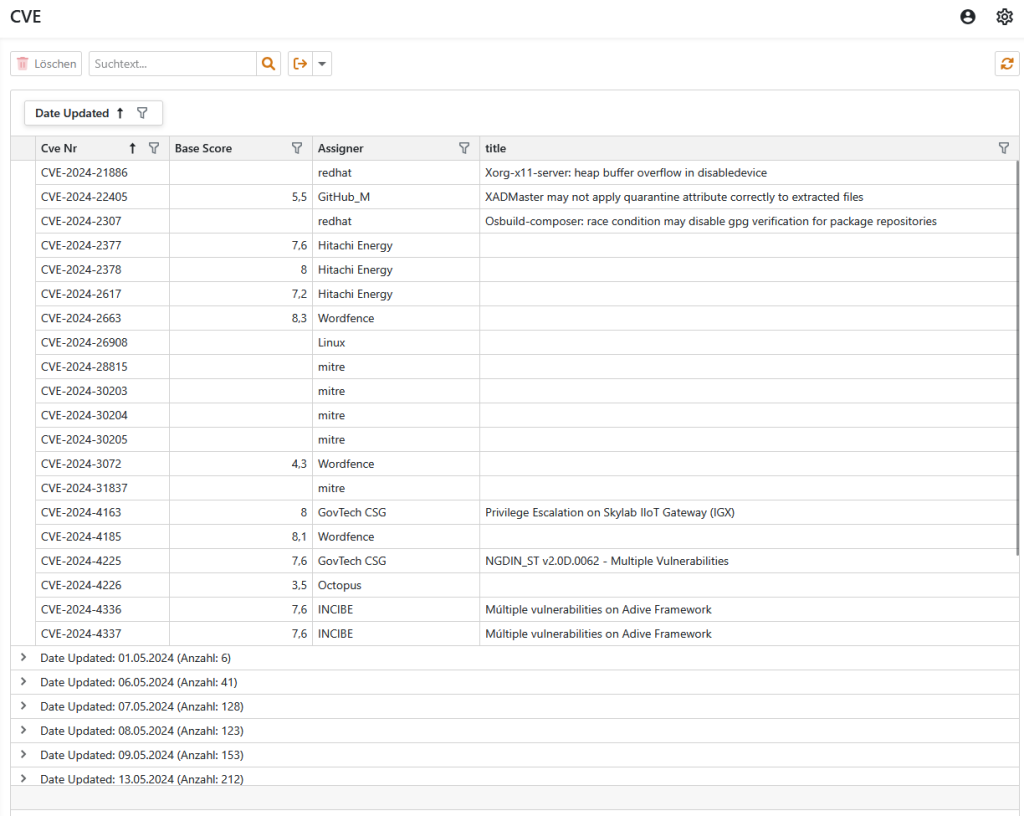

Anyva kontrollerar MITRE CVE-databas söker efter nya poster varje timme, laddar ner dem till den lokala databasen och kontrollerar posternas relevans i förhållande till tillgångarna i den lokala tillgångsdatabasen.

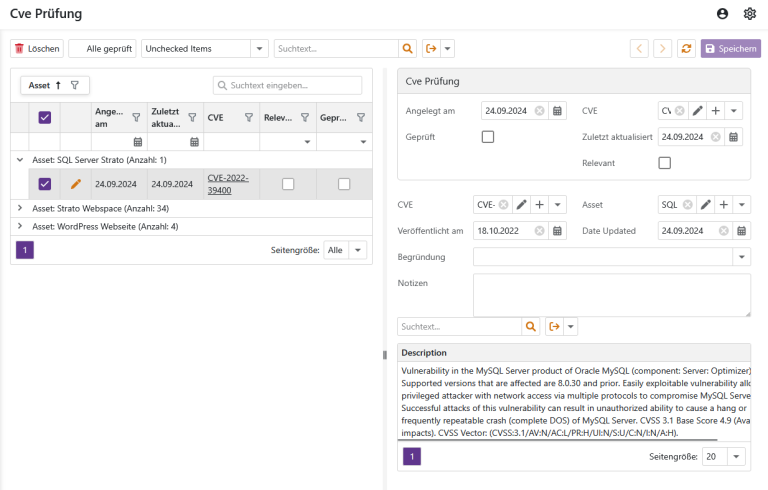

Om Anyva upptäcker att en CVE-post kan vara relevant för en distribuerad tillgång inleds en kontroll. Varje tillgång innehåller en „aviseringslista“ med personer som ska informeras i ett sådant fall. Anyva använder AI-funktioner för att minska antalet FALSKA POSITIV.

Om en funnen sårbarhet automatiskt eller manuellt identifieras som „relevant“, tilldelas den automatiskt till respektive tillgång och markeras som „öppen“. Den person som ansvarar för tillgången meddelas via e-post.

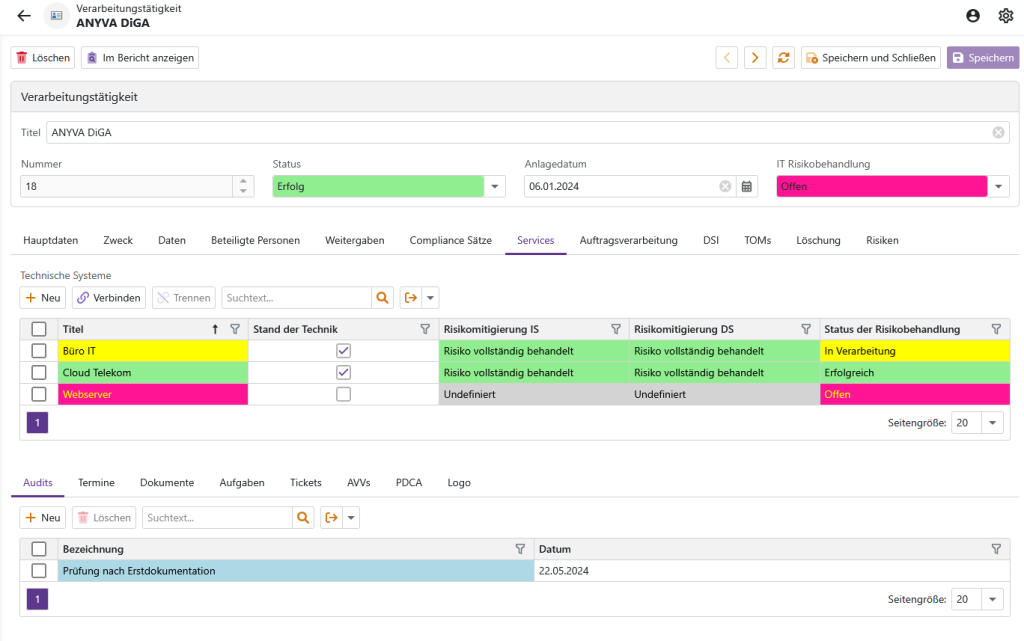

Eftersom alla behandlingsaktiviteter och konsekvensbedömningar avseende dataskydd „vet“ vilka tillgångar som används i sitt eget sammanhang, får de nu också omedelbart information om att den senaste tekniken kanske inte längre efterlevs. Förfarandena „ärver“ riskstatusen för den använda tillgång som har den högsta risken.