Dokumentationen av de tekniska system som används är en väsentlig del av dataskydds- och säkerhetskraven. Dessa system är i hög grad involverade i behandlingen av personuppgifter och måste därför dokumenteras på ett begripligt sätt.

Därutöver har Artikel 32 i GDPR, att företag vidtar lämpliga tekniska och organisatoriska åtgärder (TOM) för att skydda personuppgifter. För att kunna planera och genomföra dessa åtgärder på ett effektivt sätt är det först nödvändigt att identifiera de tekniska system som berörs och deras säkerhetsrisker.

Systematisk registrering av IT-landskapet gör detta möjligt, identifiera potentiella risker på ett tidigt stadium och vidta lämpliga skyddsåtgärder. Detta är särskilt viktigt i samband med sårbarhetshantering och riskbedömning: Vilka system är drabbade? Vilka säkerhetsluckor finns? Har dessa redan åtgärdats eller finns det akuta risker?

Anyva hjälper företag att dokumentera de tekniska system som används i detalj. Förutom en komplett lista över system och tillgångar ger Anyva en riskbedömning som dynamiskt härleds från analysen av befintliga sårbarheter. Detta minimerar inte bara Rättslig skyldighet att tillhandahålla bevis Det nya systemet uppfyller inte bara kraven i IT-säkerhetsstandarden, utan skapar också ett bra beslutsunderlag för att förbättra IT-säkerheten.

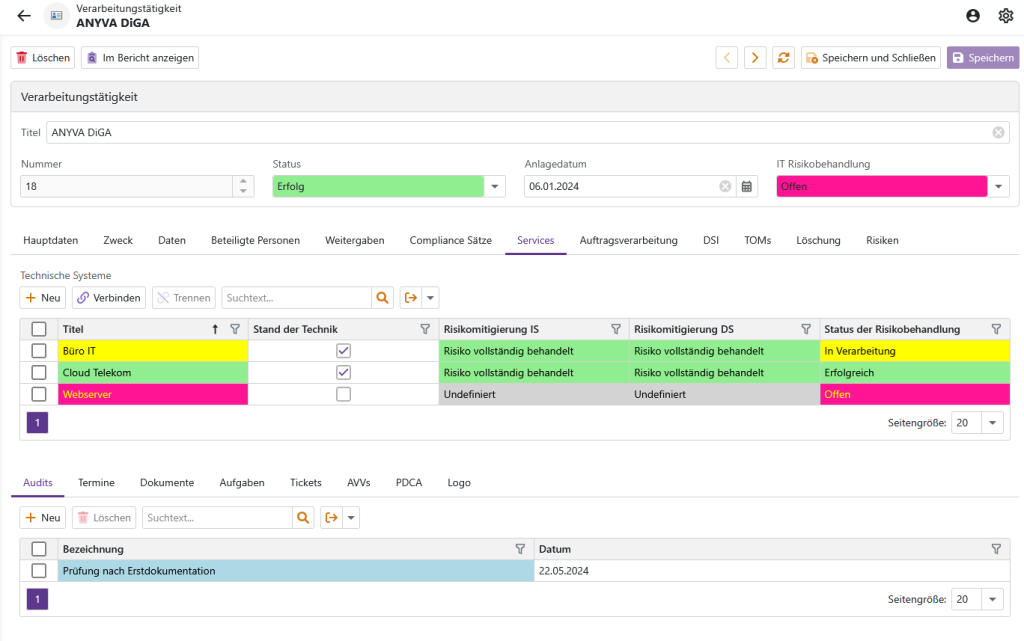

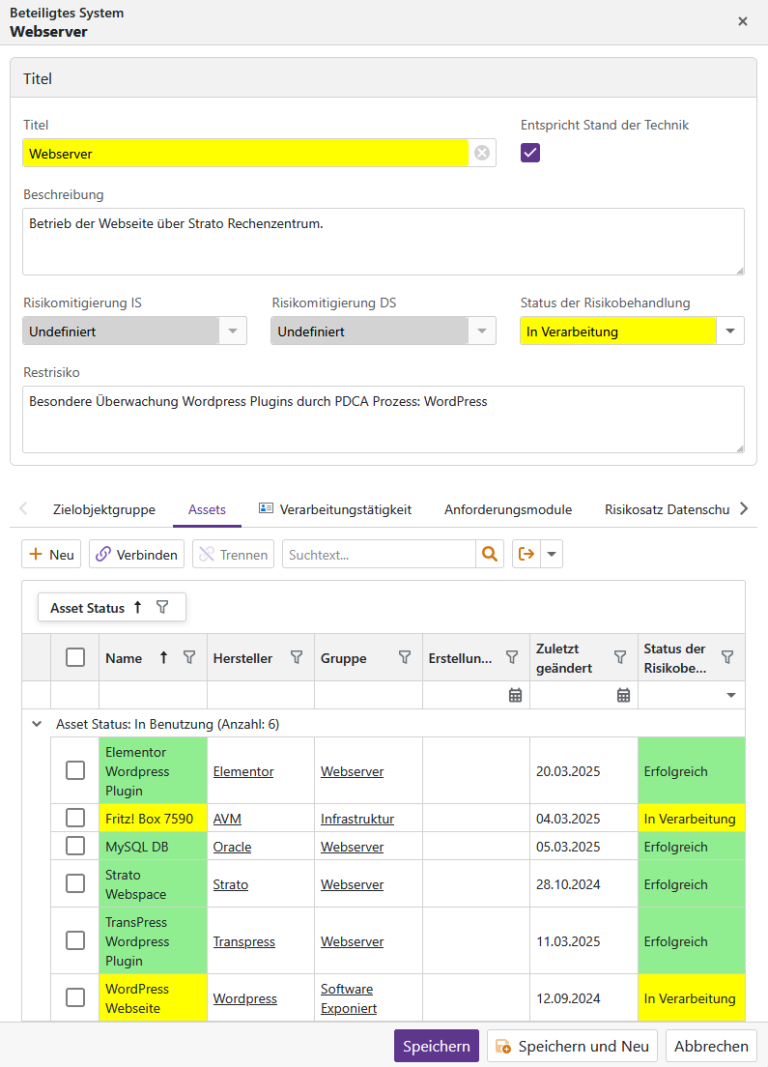

Exempel på ett deltagande system: Webbserver

Alla utplacerade tillgångar registreras. Riskstatusen som visas i färg bestäms utifrån tillgångarnas befintliga, behandlade eller obehandlade sårbarheter. Den högsta risken i varje enskilt fall överförs till behandlingsaktiviteterna, som detta system är en del av.

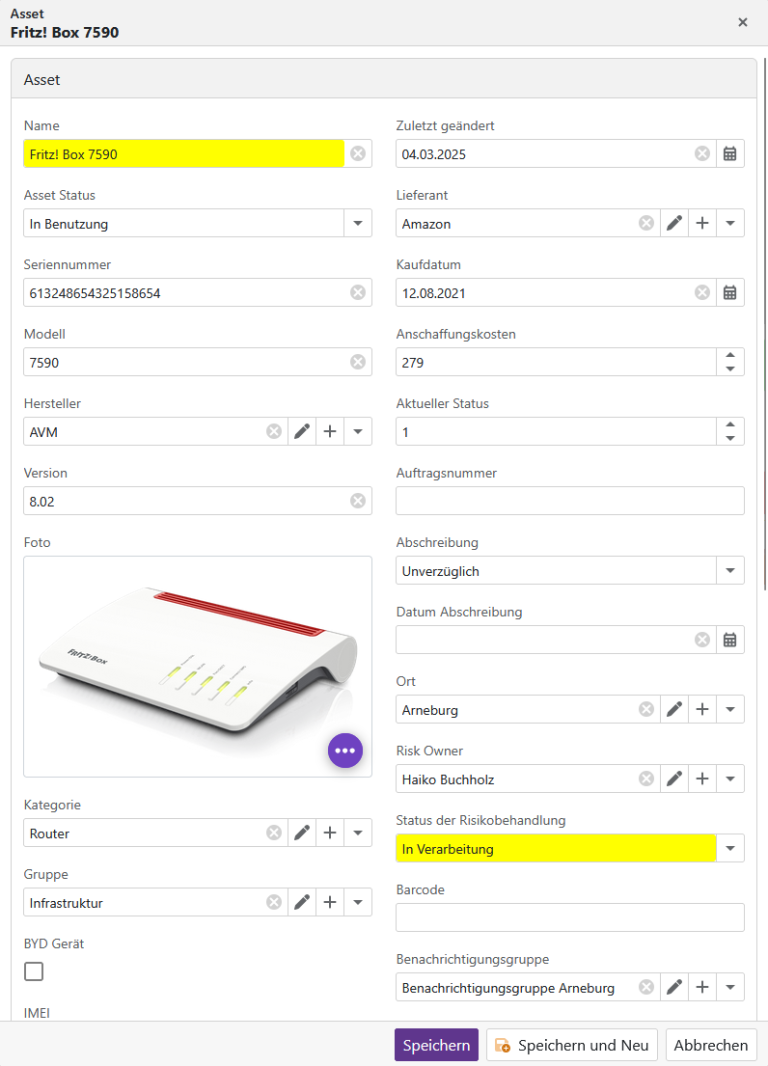

Exempel på en tillgång: Fritz! Box

Tillgången hanteras i modulen „Tillgångshantering“. Om du använder ditt eget system för tillgångshantering kan dessa tillgångar visas här.

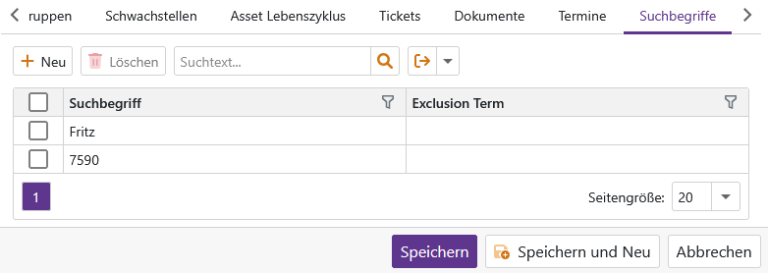

CVE-sökord

Anyva CVE Service laddar ner alla nya tillgångar från MITRE CVE-databasen varje timme och kontrollerar om det finns några potentiella nya sårbarheter för sina egna tillgångar. Om så är fallet informeras „meddelandegruppen“.

Sökorden kan kopplas samman med AND, OR eller NOT. En AI-modell används för att minska antalet FALSKA POSITIV.